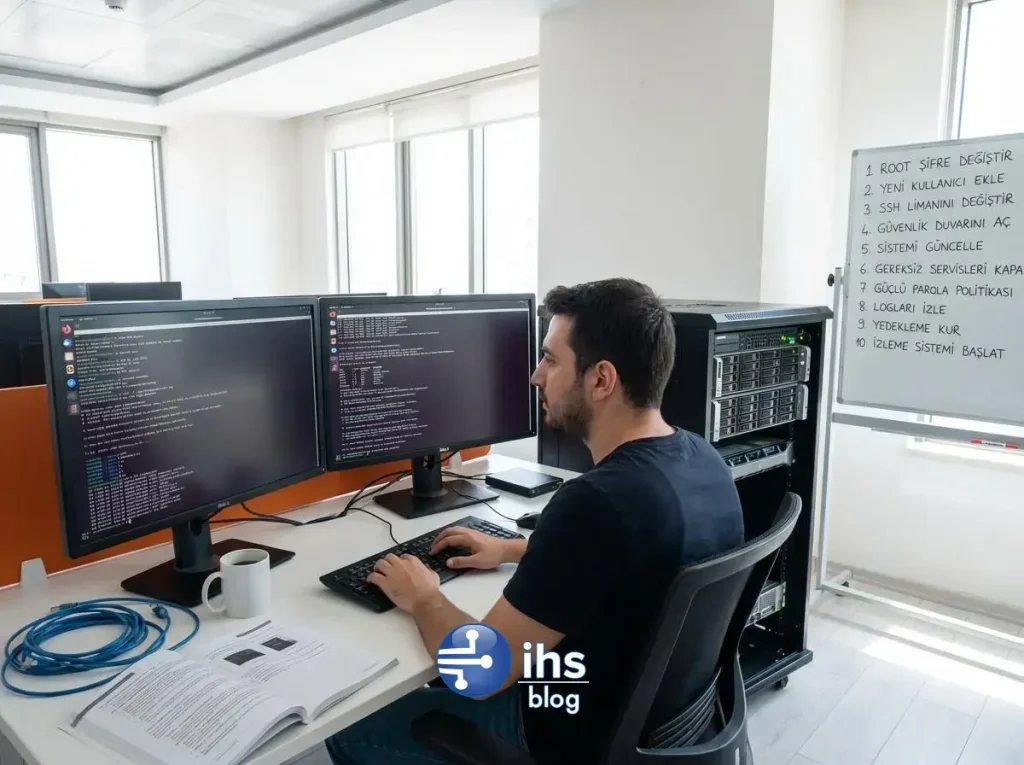

Yeni bir Linux sunucusu kurmak, dijital dünyada yeni bir kale inşa etmeye benzer. Ancak bu kaleyi inşa etmek yeterli değildir; surlarını güçlendirmek, kapılarını kilitlemek ve nöbetçileri yerleştirmek de bir o kadar önemlidir. Sunucunuzu internetin potansiyel tehditlerine karşı korumasız bırakmak, davetsiz misafirlere açık bir kapı bırakmakla eşdeğerdir. Bu rehber, yeni bir Linux sunucusu kurduktan sonra atmanız gereken en kritik 10 güvenlik adımını detaylı bir şekilde ele alarak dijital kalenizin güvenliğini en üst düzeye çıkarmanıza yardımcı olacaktır.

İçerik Tablosu

Root Hesabı Güvenliği ve Yeni Kullanıcı Oluşturma

Bir Linux sisteminin temel taşı, mutlak yetkilere sahip olan ‘root’ kullanıcısıdır. Bu hesabın güvenliği, tüm sistemin güvenliği anlamına gelir. Bu nedenle, ilk ve en önemli adımlardan biri, root hesabının doğrudan kullanımını kısıtlamak ve günlük işlemler için daha az yetkili bir kullanıcı oluşturmaktır.

Root Hesabıyla Doğrudan Girişin Riskleri

Root kullanıcısı, sistem üzerinde herhangi bir kısıtlama olmaksızın her komutu çalıştırabilir. Bu, yanlışlıkla verilecek tek bir komutun bile tüm sistemi çalışmaz hale getirebileceği veya geri döndürülemez veri kayıplarına yol açabileceği anlamına gelir. Ayrıca, root hesabının parolasının ele geçirilmesi durumunda, saldırganlar sunucu üzerinde tam kontrol sahibi olur. Bu nedenle, root ile doğrudan SSH bağlantısı yapmak son derece riskli bir uygulamadır.

`sudo` Yetkilerine Sahip Yeni Bir Kullanıcı Nasıl Oluşturulur?

Sistem yönetimi görevleri için root hesabına ihtiyaç duyulduğunda, `sudo` (superuser do) komutu devreye girer. Bu komut, normal kullanıcıların, kendi parolalarını kullanarak geçici olarak root yetkileriyle komut çalıştırmasına olanak tanır. Bu yaklaşım, her yetkili işlemin kim tarafından yapıldığının kaydını tutarak güvenliği artırır. Yeni bir kullanıcı oluşturmak ve ona `sudo` yetkileri vermek için aşağıdaki adımları izleyebilirsiniz:

İlk olarak, sisteme root olarak giriş yapın ve `adduser` komutu ile yeni bir kullanıcı oluşturun (örneğin, ‘ihsadmin’):

# adduser ihsadmin

Ardından, bu kullanıcıyı ‘sudo’ veya ‘wheel’ grubuna ekleyerek ona yönetici yetkileri verin. Debian/Ubuntu tabanlı sistemlerde bu genellikle ‘sudo’ grubudur:

# usermod -aG sudo ihsadmin

CentOS/RHEL tabanlı sistemlerde ise ‘wheel’ grubu kullanılır:

# usermod -aG wheel ihsadmin

Bu adımlardan sonra ‘ihsadmin’ kullanıcısı, komutların başına `sudo` ekleyerek yönetici işlemleri yapabilir.

Root Hesabının Devre Dışı Bırakılması

Yeni `sudo` yetkili kullanıcınızı oluşturup test ettikten sonra, root hesabına doğrudan parola ile giriş yapılmasını engellemek önemlidir. Bu, hesabın parolasını kilitleyerek yapılabilir. Bu işlem, root hesabını silmez, sadece parola ile girişini imkansız hale getirir. `sudo` yetkili kullanıcılar hala `sudo -i` gibi komutlarla root kabuğuna geçiş yapabilir.

# passwd -l root

Bu komut, root hesabının parolasını kilitleyerek güvenliği önemli ölçüde artırır.

Sistem Paketlerinin Güncellenmesi

Bir Linux sunucusu kurulduğunda, üzerinde gelen yazılım paketleri kurulum imajının oluşturulduğu tarihteki versiyonlardır. Bu tarihten itibaren birçok güvenlik açığı keşfedilmiş ve yamalanmış olabilir. Bu nedenle, sunucuyu kullanmaya başlamadan önce tüm sistem paketlerini en son sürümlerine güncellemek, bilinen zafiyetlere karşı ilk savunma hattını oluşturur.

Güncel Olmayan Paketlerin Yarattığı Güvenlik Açıkları

Yazılımlar sürekli olarak geliştirilir ve bu süreçte hatalar veya güvenlik açıkları ortaya çıkabilir. Saldırganlar, bu bilinen açıkları (exploit) kullanarak sistemlere sızmaya çalışır. Güncel olmayan bir paket, saldırganların sisteminize kolayca erişebilmesi için açık bir kapı bırakmak demektir. Özellikle OpenSSH, Apache, Nginx gibi internete açık servislerin güncel tutulması hayati önem taşır.

Paket Yöneticisi ile (APT, YUM/DNF) Sistemin Güncellenmesi

Linux dağıtımları, paket yönetimi için güçlü araçlar sunar. Bu araçlar, sistemdeki tüm yazılımları kolayca güncellemenizi sağlar. Debian ve Ubuntu tabanlı sistemlerde `APT` (Advanced Package Tool) kullanılır:

$ sudo apt update && sudo apt upgrade -y

CentOS, RHEL ve Fedora gibi dağıtımlarda ise `YUM` veya daha modern versiyonu olan `DNF` kullanılır:

$ sudo dnf update -y veya $ sudo yum update -y

Bu komutlar, paket listelerini günceller ve ardından tüm yüklü paketleri en son kararlı sürümlerine yükseltir.

Otomatik Güvenlik Güncellemelerinin Yapılandırılması

Sürekli manuel güncelleme yapmak pratik olmayabilir. Özellikle kritik güvenlik yamalarının hızlıca uygulanması için otomatik güncellemeleri yapılandırmak akıllıca bir çözümdür. Debian/Ubuntu sistemlerinde `unattended-upgrades` paketi bu işlevi görür. Bu paket genellikle varsayılan olarak gelir ancak aktif olmayabilir. Kurulum ve temel yapılandırma için:

$ sudo apt install unattended-upgrades

$ sudo dpkg-reconfigure --priority=low unattended-upgrades

CentOS/RHEL sistemlerinde ise `dnf-automatic` veya `yum-cron` paketleri ile benzer bir otomasyon sağlanabilir.

SSH (Secure Shell) Servisinin Güvenliğini Artırma

SSH, sunucunuza uzaktan güvenli bir şekilde bağlanmanızı sağlayan en temel araçtır. Ancak varsayılan ayarlarıyla bırakıldığında, potansiyel saldırılara açık olabilir. Birkaç basit değişiklikle SSH servisinin güvenliğini önemli ölçüde artırabilirsiniz.

Varsayılan SSH Portunu Değiştirme

SSH servisi varsayılan olarak 22 numaralı portu kullanır. Saldırgan botlar, internet üzerindeki sunucuları tarayarak 22 numaralı porta kaba kuvvet (brute-force) saldırıları düzenler. Port numarasını standart dışı bir değere (örneğin, 2222) değiştirmek, bu otomatik taramaların büyük çoğunluğundan kurtulmanızı sağlar. Bu değişiklik, SSH yapılandırma dosyası olan `/etc/ssh/sshd_config` üzerinden yapılır:

Port 2222

Değişikliği yaptıktan sonra güvenlik duvarınızda yeni porta izin vermeyi ve SSH servisini yeniden başlatmayı unutmayın.

SSH Üzerinden Root Girişini Engelleme

İlk bölümde root hesabını kilitlemiş olsak da, SSH servisinin root kullanıcısının giriş denemelerini tamamen reddetmesi ek bir güvenlik katmanı sağlar. Bu, saldırganların doğrudan root parolasını tahmin etme denemelerini boşa çıkarır. Yine `/etc/ssh/sshd_config` dosyasında şu satırı bulup düzenleyin:

PermitRootLogin no

Bu ayar, herhangi bir kullanıcının `root` olarak SSH bağlantısı kurmasını engeller. Yönetim işlemleri için önce kendi kullanıcı hesabınızla giriş yapıp ardından `sudo` kullanmanız gerekir.

Parola Tabanlı Kimlik Doğrulama Yerine SSH Anahtarları Kullanma

Parolalar, kaba kuvvet saldırılarına karşı zayıf kalabilir. SSH anahtar tabanlı kimlik doğrulama ise çok daha güvenli bir alternatiftir. Bu yöntemde, birbiriyle eşleşen bir genel (public) ve bir özel (private) anahtar oluşturulur. Genel anahtar sunucuya kopyalanırken, özel anahtar sizin bilgisayarınızda kalır. Bağlantı sırasında bu iki anahtar kriptografik olarak doğrulanır. Anahtar oluşturulduktan ve sunucuya eklendikten sonra, parola ile girişi tamamen devre dışı bırakabilirsiniz:

/etc/ssh/sshd_config dosyasında:

PasswordAuthentication no

Bu, sunucunuza yalnızca özel anahtara sahip olan kişilerin erişebilmesini sağlar.

İki Faktörlü Kimlik Doğrulama (2FA) Entegrasyonu

Güvenliği en üst seviyeye çıkarmak isteyenler için SSH’a iki faktörlü kimlik doğrulama (2FA) eklemek mükemmel bir seçenektir. Bu yöntemde, parolanıza veya SSH anahtarınıza ek olarak, telefonunuzdaki bir uygulama (Google Authenticator, Authy vb.) tarafından üretilen tek kullanımlık bir kodu da girmeniz gerekir. `libpam-google-authenticator` gibi kütüphaneler kullanılarak bu entegrasyon kolayca yapılabilir. Bu sayede, parolanız veya özel anahtarınız çalınsa bile, ikinci faktör olmadan sunucunuza erişim sağlanamaz.

Güvenlik Duvarı (Firewall) Kurulumu ve Yapılandırılması

Sunucunuzun internetle arasındaki trafiği kontrol eden bir güvenlik duvarı, siber güvenliğin olmazsa olmazıdır. İstenmeyen bağlantı taleplerini engelleyerek ve sadece belirli servislere izin vererek sunucunuzu dış tehditlere karşı korur.

Güvenlik Duvarı Nedir ve Neden Gerekli?

Güvenlik duvarı, önceden tanımlanmış kurallara göre ağ trafiğini filtreleyen bir yazılım veya donanımdır. Temel amacı, yetkisiz erişimi engellemektir. Bir güvenlik duvarı olmadan, sunucunuz üzerindeki her açık port, potansiyel bir saldırı noktasıdır. Güvenlik duvarı, bu portlara gelen trafiği kontrol ederek sadece güvendiğiniz kaynaklardan veya belirli hizmetler için gelen bağlantılara izin verir.

UFW (Uncomplicated Firewall) Kullanarak Temel Kuralların Ayarlanması

Linux’taki `iptables` güçlü bir güvenlik duvarı aracı olsa da, yapılandırması karmaşık olabilir. UFW (Uncomplicated Firewall), `iptables` için kullanıcı dostu bir arayüz sunar ve özellikle Ubuntu’da popülerdir. UFW ile temel kuralları ayarlamak oldukça basittir. Öncelikle, varsayılan olarak tüm gelen bağlantıları reddedip gidenlere izin verelim:

$ sudo ufw default deny incoming

$ sudo ufw default allow outgoing

Yalnızca Gerekli Servisler (HTTP, HTTPS, SSH) İçin İzin Verme

Varsayılan politikayı belirledikten sonra, yalnızca ihtiyaç duyduğunuz servislere izin vermelisiniz. Örneğin, bir web sunucusu için SSH (değiştirdiğiniz portu kullanarak), HTTP (80) ve HTTPS (443) portlarına izin vermek gerekir:

$ sudo ufw allow 2222/tcp (veya SSH için belirlediğiniz yeni port)

$ sudo ufw allow http

$ sudo ufw allow https

Kuralları ekledikten sonra güvenlik duvarını etkinleştirin:

$ sudo ufw enable

Bu yapılandırma, sunucunuzun sadece gerekli servisler için dışarıdan erişilebilir olmasını sağlar.

Kaba Kuvvet (Brute-Force) Saldırılarına Karşı Korunma: Fail2Ban

Güvenlik duvarı ve güçlü parolalar önemli olsa da, sürekli olarak sunucunuza giriş denemesi yapan otomatik botlara karşı ek bir önlem almak gerekir. Fail2Ban, bu tür kaba kuvvet saldırılarını tespit edip engelleyen etkili bir araçtır.

Fail2Ban Nedir ve Nasıl Çalışır?

Fail2Ban, sistem log dosyalarını sürekli olarak izleyen bir yazılımdır. Belirlenen kurallara uymayan (örneğin, belirli bir sürede çok sayıda hatalı parola denemesi yapan) IP adresleri tespit ettiğinde, bu IP’leri otomatik olarak güvenlik duvarı kurallarına ekleyerek geçici veya kalıcı olarak engeller. Bu sayede, sunucunuzun kaynaklarını tüketen ve potansiyel bir güvenlik riski oluşturan brute-force denemelerini proaktif olarak durdurur.

Fail2Ban Kurulumu ve Temel Yapılandırması

Fail2Ban’ı kurmak oldukça basittir. Debian/Ubuntu sistemlerinde:

$ sudo apt install fail2ban

Kurulumdan sonra, varsayılan yapılandırma dosyasını kopyalayarak kendi yerel ayarlarınızı oluşturmalısınız. Bu, paket güncellemelerinde ayarlarınızın kaybolmasını önler:

$ sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Ardından, `jail.local` dosyasını düzenleyerek engelleme süresi (`bantime`), deneme süresi (`findtime`) ve maksimum deneme sayısı (`maxretry`) gibi parametreleri özelleştirebilirsiniz.

SSH ve Diğer Servisler İçin Koruma Kurallarının Aktifleştirilmesi

`jail.local` dosyası içinde, korunacak servisler için bölümler bulunur. SSH korumasını etkinleştirmek için `[sshd]` bölümünü bulup `enabled = true` olarak ayarlamanız yeterlidir. Eğer SSH portunu değiştirdiyseniz, `port` değerini de güncellemeniz gerekir:

[sshd]

enabled = true

port = 2222

Fail2Ban, Apache, Nginx, FTP sunucuları ve daha birçok servis için de önceden tanımlanmış kurallarla birlikte gelir. İhtiyacınız olan servisler için ilgili bölümleri bularak korumayı kolayca aktif hale getirebilirsiniz.

Gereksiz Servislerin ve Portların Kapatılması

Bir sunucunun güvenliği, sadece eklenen koruma katmanlarıyla değil, aynı zamanda potansiyel saldırı noktalarını en aza indirmekle de sağlanır. Kullanılmayan her servis ve açık her port, saldırganlar için birer potansiyel giriş kapısıdır.

“Attack Surface” (Saldırı Yüzeyi) Kavramı ve Azaltmanın Önemi

Saldırı yüzeyi (Attack Surface), bir sistemde saldırganların istismar edebileceği tüm potansiyel noktaların toplamını ifade eder. Bu, çalışan servisleri, açık ağ portlarını, yüklü uygulamaları ve kullanıcı hesaplarını içerir. Saldırı yüzeyini ne kadar küçültürseniz, sistem o kadar güvenli hale gelir. “İhtiyacın olmayan şeyi çalıştırma” prensibi, bu noktada temel bir güvenlik ilkesidir.

Aktif Olarak Çalışan Servislerin Listelenmesi (`ss`, `netstat`)

Sunucunuzda hangi servislerin çalıştığını ve hangi portları dinlediğini bilmek, gereksiz olanları tespit etmenin ilk adımıdır. `ss` veya daha eski `netstat` komutları bu amaçla kullanılır. Örneğin, `ss` komutu ile dinlemede olan tüm TCP ve UDP portlarını görebilirsiniz:

$ sudo ss -tuln

Bu komutun çıktısı, hangi uygulamanın hangi portu kullandığını gösterir. Bu listede tanımadığınız veya ihtiyacınız olmayan bir servis görürseniz, bunu araştırmalı ve kapatmayı düşünmelisiniz.

Kullanılmayan Servislerin Devre Dışı Bırakılması ve Kaldırılması

Tespit ettiğiniz gereksiz bir servisi (örneğin, bir mail sunucusuna ihtiyacınız yoksa `postfix`) durdurabilir ve sistem başlangıcında otomatik olarak çalışmasını engelleyebilirsiniz. `systemd` kullanan modern Linux sistemlerinde bu işlemler şu komutlarla yapılır:

$ sudo systemctl stop postfix

$ sudo systemctl disable postfix

Eğer bu servise gelecekte de hiç ihtiyacınız olmayacaksa, sistemden tamamen kaldırmak en güvenli yoldur:

$ sudo apt remove postfix

Bu yaklaşım, sisteminizi daha sade, yönetimi daha kolay ve çok daha güvenli hale getirir.

Düzenli Güvenlik Denetimleri ve İzleme

Sunucu güvenliği, bir kere yapılıp unutulacak bir iş değildir. Sürekli bir izleme ve denetim süreci gerektirir. Sistem loglarını düzenli olarak kontrol etmek ve otomatik güvenlik taramaları yapmak, olası tehditleri erken aşamada tespit etmenizi sağlar.

Sistem Log Dosyalarının İncelenmesi (`/var/log/auth.log`, `/var/log/secure`)

Linux sistemleri, yapılan hemen her işlemin kaydını log dosyalarında tutar. Özellikle kimlik doğrulama ile ilgili olaylar, güvenlik açısından kritik bilgiler içerir. Debian/Ubuntu sistemlerinde `/var/log/auth.log`, CentOS/RHEL sistemlerinde ise `/var/log/secure` dosyası, başarılı ve başarısız tüm giriş denemelerini, `sudo` komutu kullanımlarını ve diğer güvenlik olaylarını kaydeder. Bu dosyaları `less`, `grep` gibi komutlarla düzenli olarak incelemek, şüpheli aktiviteleri fark etmenize yardımcı olur.

`lynis` veya `chkrootkit` Gibi Güvenlik Tarama Araçlarının Kullanımı

Manuel log incelemesi önemli olsa da, otomatik tarama araçları sisteminizdeki potansiyel zafiyetleri ve yapılandırma hatalarını bulmada çok daha etkilidir. `lynis`, sisteminizi kapsamlı bir şekilde denetleyen ve güvenlik güçlendirmeleri için öneriler sunan popüler bir araçtır. `chkrootkit` ve `rkhunter` ise sistemde rootkit olarak bilinen gizli ve zararlı yazılımların varlığını tarar. Bu araçları düzenli aralıklarla (örneğin, haftalık olarak cron job ile) çalıştırmak, proaktif bir güvenlik duruşu sergilemenizi sağlar.

Sistem Bütünlüğünü Kontrol Etme

Sistem dosyalarının değiştirilip değiştirilmediğini kontrol etmek, bir sızıntı olup olmadığını anlamanın en etkili yollarından biridir. AIDE (Advanced Intrusion Detection Environment) gibi araçlar, önemli sistem dosyalarının bir veritabanını (checksum) oluşturur. Daha sonra bu veritabanı ile mevcut dosyaların durumunu karşılaştırarak yetkisiz değişiklikleri tespit edebilir. Düzenli olarak bütünlük kontrolü yapmak, sisteminize yapılan en ufak bir müdahaleyi bile fark etmenizi sağlar.

Paylaşılan Bellek Güvenliğini Sağlama (/dev/shm)

Çoğu zaman göz ardı edilen ancak önemli bir güvenlik adımı da, paylaşılan bellek dizini olan `/dev/shm`’nin güvenliğini sağlamaktır. Bu dizin, işlemler arası iletişim için kullanılır ancak yanlış yapılandırıldığında saldırganlar tarafından istismar edilebilir.

`/dev/shm` Dizininin Potansiyel Riskleri

`/dev/shm`, geçici bir dosya sistemi (`tmpfs`) olarak bellekte çalışır ve çok hızlıdır. Ancak, bazı saldırı türleri bu alanı kullanarak zararlı kodları çalıştırabilir veya sunucuda root yetkisi elde etmeye yönelik script’leri barındırabilir. Varsayılan olarak, bu dizine dosya yazılabilir ve bu dosyalar çalıştırılabilir. Bu durum bir güvenlik riski oluşturur.

`/etc/fstab` Dosyası Üzerinden Güvenlik Ayarlarının Yapılması

Bu riski azaltmak için, `/dev/shm`’nin sisteme nasıl bağlandığını tanımlayan `/etc/fstab` dosyasını düzenlemeliyiz. Bu dizine `noexec` (çalıştırma yok), `nosuid` (set-user-identifier biti yok) ve `nodev` (cihaz dosyaları yok) gibi seçenekler ekleyerek güvenliği artırabiliriz. `/etc/fstab` dosyasında `/dev/shm` ile ilgili satırı bulun ve aşağıdaki gibi düzenleyin:

tmpfs /dev/shm tmpfs defaults,noexec,nosuid,nodev 0 0

Bu değişikliğin etkili olması için sunucuyu yeniden başlatmanız veya dizini yeniden bağlamanız (`mount -o remount /dev/shm`) gerekir. Bu basit ayar, birçok potansiyel saldırı vektörünü ortadan kaldırır.

Ağ Parametrelerinin Güçlendirilmesi (Kernel Hardening)

Linux çekirdeği (kernel), sistemin kalbidir ve birçok ağ parametresi varsayılan olarak esnekliğe odaklıdır. `sysctl` aracıyla bu parametreleri güvenliği artıracak şekilde düzenlemek, çeşitli ağ tabanlı saldırılara karşı sunucunuzu daha dirençli hale getirir.

`sysctl` ile Çekirdek (Kernel) Parametrelerini Ayarlama

`sysctl`, çalışan bir Linux sisteminin çekirdek parametrelerini anlık olarak okumak ve değiştirmek için kullanılan bir komut satırı aracıdır. Yapılan değişikliklerin kalıcı olması için `/etc/sysctl.conf` veya `/etc/sysctl.d/` altındaki bir dosyaya eklenmesi gerekir. Bu dosyadaki ayarlar, sistem her başladığında otomatik olarak uygulanır.

IP Spoofing ve SYN Flood Saldırılarına Karşı Önlemler

IP Spoofing, bir saldırganın paketlerin kaynak IP adresini değiştirerek kendini başka bir sistem gibi göstermesidir. SYN Flood ise, sunucunun bağlantı kaynaklarını tüketmeyi amaçlayan bir DDoS saldırısı türüdür. Bu tür saldırılara karşı çekirdeği güçlendirmek için `/etc/sysctl.conf` dosyasına aşağıdaki gibi parametreler eklenebilir:

# IP Spoofing koruması

net.ipv4.conf.default.rp_filter=1

net.ipv4.conf.all.rp_filter=1

# SYN Flood saldırılarına karşı koruma (SYN Cookies)

net.ipv4.tcp_syncookies=1

ICMP Redirect Mesajlarının Reddedilmesi

ICMP redirect mesajları, bir yönlendiricinin (router) bir ana makineye daha iyi bir yol olduğunu bildirmesi için kullanılır. Ancak, saldırganlar bu özelliği kullanarak ağ trafiğini kendi kontrol ettikleri bir makineye yönlendirebilir (Man-in-the-Middle saldırısı). Sunucuların bu mesajları kabul etmesi genellikle gereksizdir ve güvenlik riski oluşturur. Bu özelliği devre dışı bırakmak için:

net.ipv4.conf.all.accept_redirects=0

net.ipv6.conf.all.accept_redirects=0

Bu ayarları ekledikten sonra, `sudo sysctl -p` komutuyla değişiklikleri hemen uygulayabilirsiniz.

SELinux veya AppArmor Kullanımı

Standart Linux güvenlik modeli (Discretionary Access Control – DAC), dosya izinlerine dayanır. Ancak SELinux ve AppArmor gibi Zorunlu Erişim Kontrolü (Mandatory Access Control – MAC) sistemleri, çok daha granüler ve katı bir güvenlik politikası uygulayarak ek bir koruma katmanı sağlar.

Zorunlu Erişim Kontrolü (MAC) Nedir?

MAC, sistem yöneticisi tarafından merkezi olarak belirlenen politikalara göre, bir öznenin (kullanıcı, işlem) bir nesne (dosya, port) üzerinde hangi işlemleri yapabileceğini tanımlayan bir güvenlik mekanizmasıdır. Bir işlemin, sahibi kim olursa olsun, politika tarafından izin verilmeyen bir eylemi gerçekleştirmesini engeller. Örneğin, bir web sunucusu işlemi normalde yapmaması gereken `/etc/passwd` dosyasına yazmaya çalışırsa, MAC sistemi bu eylemi engelleyecektir.

SELinux/AppArmor’un Sistemin Güvenliğine Katkısı

SELinux (Security-Enhanced Linux), Red Hat tabanlı dağıtımlarda yaygın olarak kullanılırken, AppArmor daha çok Ubuntu ve SUSE gibi dağıtımlarda tercih edilir. Her ikisi de, bir serviste bir güvenlik açığı istismar edilse bile, saldırganın sistemin geri kalanına yayılmasını büyük ölçüde zorlaştırır. Örneğin, bir web sunucusu açığı üzerinden sisteme giren bir saldırgan, SELinux politikaları sayesinde sadece web sunucusunun erişim hakkı olan dosyalara ulaşabilir, sistem genelinde serbestçe dolaşamaz. Bu, hasarın sınırlandırılmasına yardımcı olur.

Temel Modların (Enforcing, Permissive) Anlaşılması ve Yönetimi

Bu sistemler genellikle üç modda çalışır:

- Enforcing (Zorlama): Politikalar aktif olarak uygulanır ve politika ihlalleri engellenir. Bu, en güvenli moddur.

- Permissive (İzin Verici): Politikalar kontrol edilir ve ihlaller loglanır, ancak engellenmez. Bu mod, politika geliştirme ve sorun giderme için kullanılır.

- Disabled (Devre Dışı): Mekanizma tamamen kapatılmıştır.

SELinux için `getenforce` komutu mevcut modu gösterirken, `setenforce 1` (Enforcing) veya `setenforce 0` (Permissive) komutları ile mod değiştirilebilir. AppArmor için ise `aa-status` komutu kullanılır. Bu sistemleri doğru bir şekilde yapılandırmak başlangıçta zorlayıcı olabilir, ancak sağladıkları ek güvenlik katmanı bu çabaya kesinlikle değer.

Güvenli Linux Sunucu Hizmetleri İçin Neden İHS Telekom’u Tercih Etmelisiniz?

Bir sunucu kiralama hizmeti seçerken, yazılım katmanında alacağınız önlemler kadar, hizmet sağlayıcının sunduğu altyapı ve güvenlik hizmetleri de kritik öneme sahiptir. İHS Telekom, güvenli bir sunucu ortamı için gereken tüm bileşenleri en üst düzeyde sunar.

Fiziksel ve Ağ Güvenliği Altyapısı

Sunucunuzun barındırıldığı veri merkezinin fiziksel güvenliği, siber güvenliğin temelidir. İHS Telekom, 7/24 izlenen, biyometrik erişim kontrollerine sahip ve yedekli güç kaynakları ile donatılmış veri merkezlerinde hizmet verir. Ayrıca, gelişmiş ağ altyapısı sayesinde yüksek performans ve kesintisiz erişim garanti edilir.

Gelişmiş DDoS Koruması ve Güvenlik Duvarı Hizmetleri

Dağıtılmış Hizmet Engelleme (DDoS) saldırıları, sunucuları erişilemez hale getirmeyi amaçlayan en yaygın tehditlerden biridir. İHS Telekom, altyapı seviyesinde sunduğu gelişmiş DDoS koruması ile bu tür saldırıları sunucunuza ulaşmadan önce tespit edip engeller. Ayrıca, isteğe bağlı olarak yönetilen donanımsal güvenlik duvarı hizmetleri ile daha katı ve özelleştirilmiş koruma politikaları oluşturmanıza olanak tanır.

Alanında Uzman Teknik Destek ve Proaktif Sunucu İzleme

Güvenlik karmaşık bir konudur ve bazen uzman yardımına ihtiyaç duyabilirsiniz. İHS Telekom’un deneyimli teknik destek ekibi, güvenlik yapılandırmaları ve olası sorunların çözümü konusunda her zaman yanınızdadır. Sunulan proaktif izleme hizmetleri sayesinde, sunucunuzdaki anormal aktiviteler veya performans sorunları anında tespit edilir ve müdahale edilir.

Yüksek Performanslı ve Yedekli Donanım Altyapısı

Güvenlik, aynı zamanda performans ve süreklilikle de yakından ilişkilidir. İHS Telekom, en güncel ve yüksek performanslı sunucu donanımlarını kullanır. Yedekli (redundant) donanım bileşenleri (güç kaynakları, ağ bağlantıları vb.) sayesinde, olası bir donanım arızasının hizmetlerinizde kesintiye yol açma riski en aza indirilir. Bu, iş sürekliliğiniz ve veri güvenliğiniz için hayati bir güvencedir.